Вадим поднял интересную тему соцсетей наподобие Mastodon, а я, будучи увлечённым энтузиастом в этой области, хотел бы раскрыть её подробнее.

Все веб-сервисы, нацеленные на взаимодействие между пользователями, можно условно разделить на централизованные и децентрализованные.

Главный критерий здесь — это даже не расположение серверов, а методы регистрации на них, а также подход к управлению. Приведу пример.

Централизованный сервис — это практически любая популярная соцсеть. Твиттер, ВК, Майндвелл или ЖЖ.

У централизованного сервиса все важные элементы едины и в одном экземпляре: регистрация, модерация, управление. Хочешь пообщаться с пользователем сервиса — регистрируйся в том же самом сервисе. Короче говоря, есть центр. А если центр сломается, то все останутся без общения.

Децентрализованный сервис, в свою очередь, не имеет единого центра. Но, будучи слабо децентрализованным, он может иметь много маленьких центров.

Пока звучит сложно, но можно рассмотреть отличный старый пример децентрализации — электронную почту. Чтобы написать письмо пользователю gmail, не обязательно регистрироваться в gmail. Можно зарегистрироваться в любом другом почтовом сервисе и, скорее всего, ваше письмо успешно будет отправлено из одного почтового сервиса в другой. Децентрализация тут как раз слабая: если ваш почтовый сервис закроется, всё-таки придётся уходить на другой. Но связность остальных сервисов не будет нарушена.

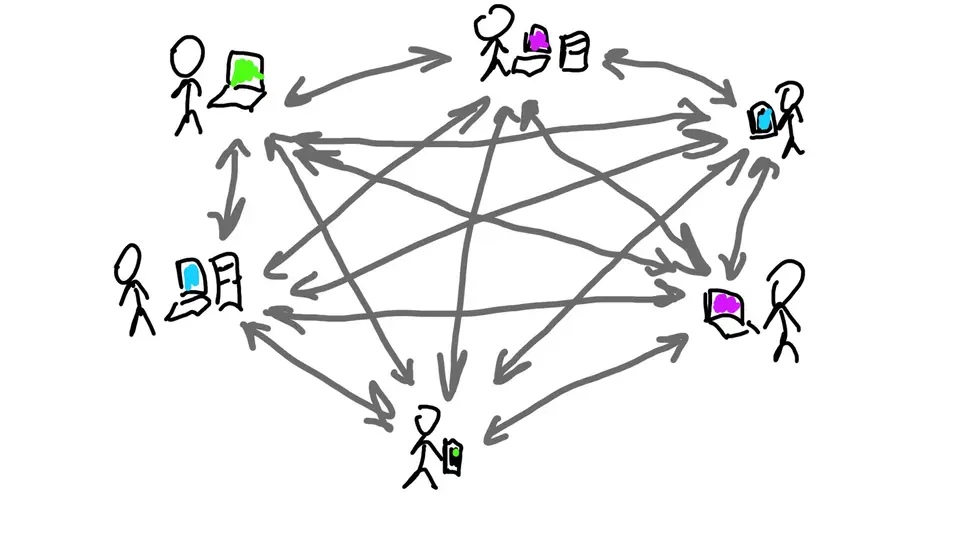

Совсем сложный случай — это одноранговый децентрализованный сервис. За счёт своей структуры он не имеет вообще никаких центров. Такие сервисы часто называют p2p (peer-to-peer).

С примерами тут всё намного сложнее: поскольку такими сервисами обычно пользуются совсем ярые энтузиасты. Но довольно близко к этому криптовалюты, хранящиеся на холодных кошельках: чтобы провести транзакцию, не нужен какой-то центральный сервер, достаточно разослать сообщение напрямую нескольким другим пользователям сети и дождаться подтверждения фиксации этих сведений. Однако, есть и соцсети вроде Twister, которые хранят всю базу всех постов, распределяя их между всеми пользователями.

Впрочем, нас пока больше всего интересует второй вариант. Третий слишком сложный, а первый уже много раз всех подводил.

Мастодон так и работает: каждый может поднять свой собственный инстанс (по сути, сервер), установить на нём свои правила и позвать друзей. Инстанс свяжется с другими серверами, и пользователи одного сервера смогут без труда читать и комментировать посты с других инстансов.

Такая структура называется федеративной: каждый инстанс автономен, но взаимодействует с соседями. А совокупность федеративных сервисов называется федиверсом (Fed- от federation и -iverse от universe).

Самый классный момент — это правила. Каждый владелец инстанса сам себе хозяин и устанавливает свои правила. Где-то запрещено всё: нельзя оскорблять, нельзя постить NSFW и порно, нельзя мисгендерить. Где-то правила мягче. Легко выбрать то, что подходит. А если не получилось найти подходящий инстанс — можно поднять свой по довольно несложной инструкции, и устроить там тотальную диктатуру или полную вседозволенность.

А ещё владельцы инстансов могут блокировать другие инстансы. В итоге федиверс получается забавно изолированным: есть группа крайне правых инстансов, где критикуют ЛГБТ и топят за национализм, а есть группа чрезмерно либеральных инстансов, где запрещён любой хейт-спич, и могут забанить за любое проявление трансфобии. И они друг друга старательно игнорируют, чтобы не видеть постов с «вражеских» инстансов.

Выбор есть: официальный каталог инстансов, неофициальный каталог, ещё неофициальный каталог. И гугл тоже в помощь.

На мой взгляд, всё просто: не всем нравится централизация и авторитарное управление целым огромным сообществом.

К примеру, большой всплеск активности в федиверсе произошёл после покупки твиттера Маском и последующих изменений. Людям не понравилось, и они нашли такую альтернативу, в которой можно выбрать комфортное пространство.

Кому-то может не нравиться непрозрачный подход к модерации пользователей: в инсте, например, баны выдаёт нейросеть на основе непонятных критериев, причём обжаловать их практически невозможно.

Кому-то хочется выйти за рамки слишком строгих правил: множество инстансов мастодона разрешают публиковать порнографию, в то время как на других площадках за это можно схлопотать.

А кому-то наоборот хочется строгих правил: модерация в классических соцсетях обычно быстро реагирует только на самые жесткие инциденты, а оскорбления и травлю скорее игнорирует.

Да и сам подход классный: можно взаимодействовать с огромным сообществом, будучи зарегистрированным на маленьком сервере из пяти человек.

На самом деле, в основе федерализации лежит протокол взаимодействия сервисов друг с другом ActivityPub, позволяющий транслировать новости с одного сервера на другие. И, как завещали деды-программисты, протокол не зависит от реализации.

Таким образом, появляется возможность присоединиться к федиверсу не только через мастодон.

Например, есть варианты:

И что самое крутое — базовые возможности обмена контентом совместимы через этот протокол. То есть, пользуясь инстансом в Misskey, можно подписаться на друга, пользующегося инстансом Pixelfed, и видеть его фотографии в своей ленте новостей.

А ещё из интересного — многие другие сервисы тоже движутся к федерализации. Threads, запущенный метой, тоже как-то поддерживает федерализацию (но я не пробовал, каюсь). Tumblr тоже как-то интегрируется

Не могу сказать, что за ним будущее. Но, пожалуй, это хорошее направления для развития интернета.

А на этот вопрос нет однозначного ответа. Каждый инстанс уникален, и каждому пользователю федиверса надо делать выбор самостоятельно. Руководствуйтесь своими желаниями или следуйте зову сердца. Выберите такой сервис и его инстанс, который нужен именно вам. А если не понравится — переезжайте на другой, не теряя своих связей.

На минувшей неделе внезапной новостью оказалась новая «разработка» Adobe.

Вообще, Adobe разрабатывают софт: Photoshop, Lightroom, Premiere и всякое другое. Но вот совершенно внезапно на своей конференции Adobe Max они представили... ПЛАТЬЕ!

Окей. Это новость не совсем из мира моды. Платье вовсе не модное, фасончик у него, откровенно говоря, скучный. Но вот функционал... Смотрите сами (с 50 секунды):

Принципиально эти пайетки похожи на небольшие однопиксельные e-ink экраны, как в читалках (на самом деле, оно даже ближе к замутняемым стёклам). Каждая пайетка может менять цвет: быть белой или зеркальной. Разработчики (которые вообще-то сами родом не из Adobe) презентовали эту технологию под именем Project Primrose год назад, и заявляли об очень высокой энергоэффективности. Вот их коротенькое видео:

Честно сказать, я вижу в этом потенциал. Да, сейчас это выглядит так себе: подумаешь, узорчик меняется. Но пройдёт пара лет, и пиксели станут мельче. На платье, футболке или любой другой одежде можно будет менять рисунок. Хотя бы с одной стороны. Вряд ли это будет дешёвым развлечением в ближайшие годы, однако в определённых кругах оно точно будет котироваться. Пройдёт ещё несколько лет, и подобные дисплеи могут действительно войти в нашу жизнь. Возможно, оно даже когда-то станет убийцей популярной нынче быстрой моды: Shein сейчас штампует трендовые вещи за месяц, но трендовые принты можно будет загружать за секунды. Впрочем, даже если получится сделать это дешёвым и действительно красивым, вовсе не факт, что оно будет удобным в носке, поэтому, несмотря на потенциал, перспективы распространённости такой одежды туманны.

А вы что думаете? Купили бы такое платье? Или, может, футболку?

Одмен, анонимки сломались ?. Бот не фурычит.

Какая у вас защита телефона? Тач айди, фейс айди, рисунок, пин код?

Штош, как и писал раньше, получил в своё пользование VPN-сервер.

Бесплатный, проект финансируется немецким институтом развития цифровых сетей.

Относительно приватный — в соответствии с немецкими законами, собирает и хранит в течение 10 дней только IP-адреса "откуда" и "куда" передавались данные, но не сами данные (как, например, это делается в рамках пакета Яровой). У меня доступа к этим данным нет. У силовиков не из Европы, скорее всего, тоже не будет.

Ограничения: 100 гигабайт трафика на пользователя, ~10 мбит/с скорость загрузки, торренты лучше не качать (иначе могут заблокировать весь сервер)

Инстаграм, твиттер, нетфликс работают без проблем. Остальное — не знаю, но могу проверить.

Кому интересно, даже как вариант на чёрный день, обращайтесь, без лишних вопросов сделаю конфиг и скину в личку вместе с инструкциями по использованию.

Хочу понять средний портрет пользователя mindwell в контексте пользования зарубежными сервисами и vpn.

Расскажите, пожалуйста, если не лень.

Вы пользуетесь VPN-сервисами?

Платными или бесплатными?

Сталкиваетесь ли с проблемами (низкая скорость, обрывы, блокировки сервисов)

Как часто и для чего пользуетесь?

Живёте в РФ/РБ или за их пределами?

Заранее спасибо!

О цели этих вопросов: подумываю поднять сервер, доступом к которому хотелось бы поделиться с вами, если будет интерес. Если хотели бы таким пользоваться — можно написать в комментах.

Каким браузером пользуетесь на компьютере? Есть сейчас что нибудь интересное, кроме надоедливого хрома, мозилы, яндекс браузера?

Напишу пост в формате карточек. Текст длинный, рекомендации в конце.

После начала СВО многие компании, попавшие под санкции, не могут обновить существующие SSL-сертификаты. В связи с этим ожидается, что они будут использовать новые «импортозамещённые» сертификаты шифрования на своих сайтах и сервисах.

На заре интернета трафик между пользователем и сервисом передавался в дешифрованном виде. Это создавало и до сих пор создаёт риски перехвата трафика, чем часто пользуются злоумышленники. Из нешифрованного трафика можно извлечь конфиденциальные данные: логины, пароли, номера карт и прочие сведения. Нешифрованный трафик также легко подменить, например, подсунув ложный, фишинговый, сайт или подставив в код страницы нежелательные и вредоносные данные (яркий пример: В трафик сайтов опять внедряют посторонний контент. Как защититься? / Хабр).

Чтобы обезопасить пользователей, 30 лет назад исследователи начали работать над надежными реализациями шифрования и в итоге получили сложную, но достаточно надёжную схему, названную SSL. Впоследствии ей на замену пришла более современная TLS, однако в языке закрепилось именно SSL.

Шифрование в подобной схеме упрощённо можно описать так: сервер хранит у себя сертификат, при помощи которого можно сгенерировать цифровую подпись для любых передаваемых данных: если данные будут нарушены, подпись не будет соответствовать этим данным. Также сервер и клиент при помощи сертификата совместно генерируют ключ, который не будет доступен третьим лицам даже при перехвате трафика. А целостность ключа проверяется подписью. Сертификат, к слову, разделяется на открытую часть (с её помощью клиент может проверять подписи) и закрытую (она хранится на сервере и никому не передаётся)

Самое сложное здесь — это защита от подделок. В такой схеме любой злоумышленник может сгенерировать себе сертификат для сайта, которым не владеет. Чтобы это предотвратить, схема ещё больше усложняется: теперь сертификат должен быть подписан какой-либо доверенной организацией. Открытая часть сертификата доверенной организации (такой сертификат называется корневым) устанавливается в системе пользователя, и все сертификаты, подписанные корневым сертификатом, система будет считать подлинными. Злоумышленник не сможет выпустить сертификат, похожий на подлинный, если только не украдут корневой сертификат.

Компания, выпускающая сертификаты и подписывающая их корневым сертификатом, называется CA — Certificate Authority. В русском языке применяется устоявшийся перевод УЦ — Удостоверяющий Центр.

Их выпускают сами CA, а затем передают разработчикам браузеров и операционных систем для распространения вместе с обновлениями. В итоге свежая версия Windows или macOS уже содержит актуальные корневые сертификаты. Если же пользователю нужно установить какой-либо другой сертификат как корневой (например, от работодателя), то его придётся установить вручную. Первый способ злоумышленникам недоступен — разработчики отклонят их просьбу обновить сертификат. А вот второй вполне реализуем.

Ничего хорошего. Владелец такого сертификата сможет подписать любой сертификат для любого сайта, когда ему захочется. В итоге злоумышленник, получив доступ к оборудованию клиента или провайдера, сможет подменить любой сайт для жертвы и перехватить любые данные, которые туда будут переданы или отправлены жертвой. По этой же причине, кстати, некоторые компании рекомендуют удалённым сотрудникам личные компьютеры для работы, ибо это может создать риски утечек личных данных сотрудников по вине компании, если злоумышленник будет иметь возможность выпуска сертификатов и настройки сетевого оборудования.

Минцифры создало НУЦ – национальный удостоверяющий центр, который выпустил свой корневой сертификат, рекомендованный к установке в браузеры и операционные системы. При установке такого сертификата есть риск, что государственное оборудование на стороне провайдера будет перехватывать и, возможно, подменять данные других сайтов, поскольку для шифрования связи с сайтами будет использоваться поддельный сертификат, не установленный на целевом сервере, но подписанный сертификатом от минцифры. Это может привести как к риску утечек банковских данных по вине злоумышленника на стороне провайдера, к утечкам персональных данных, включающих в себя переписки в архивы государственных органов а также к подмене данных на сайтах: подстановке следящих скриптов, государственной рекламы или ограничения доступа к отдельным данным.

К CA, владеющим корневыми сертификатами, предъявляются очень строгие требования со стороны разработчиков операционных систем и браузеров. Ведущие CA являются международными организациями, неподконтрольными отдельным государствам. Это, конечно, не гарантирует стопроцентной безопасности, однако, в случае прецедентов вида «компания выпустила поддельный сертификат по требованию государства» доверие к ней упадёт, а корневой сертификат будет отозван и удалён в ближайших обновлениях браузеров и операционных систем. Схожая история случалась в 2011 году, когда хакеры в результате атаки на CA Comodo выпустили множество поддельных сертификатов, которые впоследствии были отозваны самой Comodo, а корневой сертификат заменён. Однако прецедентов, когда поддельные сертификаты выпускались бы с ведома авторитетной CA, чьи корневые сертификаты не нужно устанавливать вручную, пока нет — репутация дороже.

Верно. Это несколько непростой процесс, в котором без инструкции не разобраться. Поэтому Яндекс и ВК просто интегрировали в свои браузеры этот сертификат. Он не действует на всю систему, но работает для всех данных, передаваемых через эти браузеры. Браузер установить намного проще, чем сертификат.

Во-первых, ни в коем случае не устанавливайте государственных сертификатов. Ни российских, ни каких-либо ещё (например, такие инициативы пару лет назад проводили в Казахстане)

Во-вторых, если вам всё-таки нужно пользоваться сервисом, работающим только через сертификат минцифры, используя российские браузеры (Яндекс.Браузер и Атом), ни в коем случае не используйте их для других целей. В любой момент все, что вы делали, используя этот браузер, может стать доступно государству, вплоть до истории поисковых запросов в Гугле и списка просмотренных видео в Ютубе.

Зимой 2005 года Airbus представила свой самый крупный на тот момент пассажирский лайнер — A380. Он был по-настоящему огромным, и мог вместить более 850 пассажиров в своём "двухпалубном" фюзеляже. Более того, он стал самым пассажировместимым самолётом в мире. Его производство было очень сложной и масштабной работой: заводы были рассредоточены по разным странам, крылья привозили на кораблях, а детали фюзеляжа на специально переделанных для этого нелепо выглядящих огромных самолётах.

До эйрбаса звание самого пассажировместимого самолёта носил Boeing-747. Представленный аж в 1969 году он мог вместить почти 600 человек на своих "полутора палубах", поскольку верхний "этаж" занимал лишь часть длины самолёта и выглядел как горб.

Колоссальный проект Airbus A380 жил недолго: в 2021 году производство остановили, собрав всего 254 самолёта.

Путь Boeing 747 был намного дольше и масштабнее, за почти 54 года было собрано 1574 самолёта из всей огромной линейки моделей, включавшей в себя и множество грузовых и грузопассажирских вариантов.

Последний самолёт линейки Boeing 747 — грузовой 747-8 с регистрационным номером N863GT покинул завод на этой неделе, первого февраля.

Отдельно, конечно, стоит упомянуть второй из самых крупных некогда существовавших самолётов: Ан-225 "Мрия". Созданный всего в единственном экземпляре на исходе существования СССР самолёт прослужил для перевозки огромных и тяжёлых грузов больше 30 лет, пока не был уничтожен в феврале 2022 года во время боевых действий.

Эра больших самолётов уходит. Им на смену приходят самолёты поменьше, более приспособленные к реалиям рынка авиаперевозок. Большие лайнеры, как и когда-то сверхзвуковые пассажирские самолёты вроде Ту-144 или Конкорда стали невыгодными как в производстве, так и в эксплуатации.

И пусть многие из вас ещё бороздят просторы земного шара, осознавая, что дни ваши уже сочтены, мы всё равно будем скучать. Прощайте, небесные гиганты.